Dziura w jądrze Windows Visty

20 listopada 2008, 20:18Austriacka firma Phion poinformowała o znalezieniu w jądrze Windows Visty błędu, który umożliwia atakującemu wykonanie szkodliwego kodu w systemie. Dziura w Device IO Control, który odpowiada za wewnętrzną komunikację, umożliwia wywołanie błędu przepełnienia bufora.

Botnet na Windows 7 RC

15 maja 2009, 12:08Koń trojański, którym zostały zarażone pirackie wersje Windows 7 RC tworzy botnet, składający się już z dziesiątków tysięcy maszyn. Firma Damballa twierdzi, że 10 maja, kiedy to jej specjaliści przejęli kontrolę nad botnetem, w jego skład wchodziło 27 000 komputerów.

Włamanie na JoeMonster.org

3 grudnia 2009, 10:16Doszło do włamania na jeden z najbardziej popularnych polskich serwisów internetowych. JoeMonster.org został zaatakowany przez cyberprzestępców.

Papier i blaszka forsują "bezpieczne" zamki

2 sierpnia 2010, 11:27Marc Tobias zaprezentował banalnie proste sposoby na przełamanie zabezpieczeń jednych z najlepszych zamków biometrycznych. Może i zdobywają one nagrody, ale brak im podstawowych zabezpieczeń. Są sprytne, ale nie są bezpieczne - powiedział dziennikarzom AFP, którzy przyglądali się, jak Tobias pokonuje jedne z najlepszych zamków.

Zabezpieczą rozruszniki przed cyberprzestępcami

16 czerwca 2011, 11:31Inżynierowe z MIT-u postanowili zabezpieczyć osoby z rozrusznikami serca i tym podobnymi urządzeniami przed potencjalnie śmiertelnym cyberatakiem. Na całym świecie miliony osób korzystają z wszczepionych defibrylatorów, rozruszników, pomp podających leki.

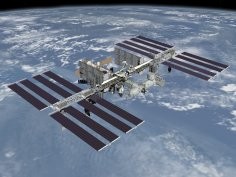

Tysiące ataków na NASA

1 marca 2012, 18:21Inspektor Generalny ds. NASA poinformował Kongres, że w latach 2010-2011 agencja doświadczyła 5408 różnych incydentów dotyczących bezpieczeństwa. Jednym z nich było utracenie w marcu ubiegłego roku laptopa zawierającego algorytmy służące do kontrolowania Międzynarodowej Stacji Kosmicznej.

Chiński atak na amerykańską gazetę

31 stycznia 2013, 13:21The New York Times donosi, że chińscy hakerzy atakowali serwery gazety co najmniej przez 4 ostatnie miesiące. Ataki zbiegają się w czasie z prowadzonym przez reporterów NYT dziennikarskim śledztwem dotyczącym fortuny zgromadzonej przez rodzinę premiera Chin Wen Jiabao

Mały test, duży problem

18 marca 2014, 10:08Jeden z oficerów US Army zawstydził organizację, dla której pracuje. Oficer, postanowił sprawdzić, na ile jego podwładni są świadomi zagrożeń czyhających w internecie i przeprowadził na nich klasyczny atak phishingowy. Wysłał do niewielkiej grupy pracowników e-maila z fałszywą informacją, jakoby doszło do włamania na serwery 401k Thrift Savings Plan, czyli rządowego funduszu emerytalnego

Zagrożone samochody

20 stycznia 2015, 10:33Dodatkowe urządzenie instalowane w komputerach samochodowych przez amerykańską firmę ubezpieczeniową Progressive Insurance zawiera błąd, przez który przestępcy mogą częściowo przejąć kontrolę nad 2 milionami pojazdów. Wspomniane urządzenie służy do badania zachowań kierowcy. Na tej podstawie firma ubezpieczeniowa podejmuje decyzję, czy podnieść czy obniżyć cenę polisy.

Pilna poprawka dla Internet Explorera

20 sierpnia 2015, 08:17Microsoft opublikował pilną poprawkę dla krytycznej dziury w Internet Explorerze. Przestępcy już wykorzystują lukę i zarażają komputery internautów. Do infekcji dochodzi, gdy odwiedzimy przejętą przez przestępców witrynę lub też odwiedzimy witrynę z odpowiednio spreparowaną reklamą.